Le protagoniste sono due ragazzine di origine cinese rispettivamente di 17 e 14 anni residenti a Tortona e Milano. Oltre la nazionalità in comune avevano una bassa stima dell’andare a scuola. Insieme, erano fuggite ad Empoli, ospiti di una connazionale. La polizia postale di Milano, avvertita della sparizione è riuscita a risolvere il caso permettendo ai genitori di riavere tra le braccia le loro amate figliole. La 14enne, frequentante dell’istituto alberghiero, la mattina della sparizione non si è presentata a scuola, ma si è presentata all’appuntamento con l’amica della provincia di Alessandria per fuggire. Una volta salite sul treno, le due ragazze hanno raggiunto Empoli dove una amichetta connazionale le stava aspettando. Tutto il piano è stato scoperto dalla polizia postale del capoluogo lombardo grazie alle tracce rimaste sul computer da Messenger. Il dirigente del Compartimento polizia Postale e delle telecomunicazioni per la Lombardia, Eliseo Santoro, commentando il ritrovamento delle due minorenni ha detto: “È la prima volta che, usando Messenger, abbiamo avuto un esito positivo nel rintracciare delle persone. Forse anche perché abbiamo agito nell’immediatezza, e grazie a una sua amica, rintracciata proprio su Messenger abbiamo saputo che due giorni prima della scomparsa, la ragazza aveva comprato due sim e in quale negozio. Dal commerciante siamo risaliti ai nuovi numeri e così l’abbiamo rintracciata da una conoscente a Empoli”.

Le protagoniste sono due ragazzine di origine cinese rispettivamente di 17 e 14 anni residenti a Tortona e Milano. Oltre la nazionalità in comune avevano una bassa stima dell’andare a scuola. Insieme, erano fuggite ad Empoli, ospiti di una connazionale. La polizia postale di Milano, avvertita della sparizione è riuscita a risolvere il caso permettendo ai genitori di riavere tra le braccia le loro amate figliole. La 14enne, frequentante dell’istituto alberghiero, la mattina della sparizione non si è presentata a scuola, ma si è presentata all’appuntamento con l’amica della provincia di Alessandria per fuggire. Una volta salite sul treno, le due ragazze hanno raggiunto Empoli dove una amichetta connazionale le stava aspettando. Tutto il piano è stato scoperto dalla polizia postale del capoluogo lombardo grazie alle tracce rimaste sul computer da Messenger. Il dirigente del Compartimento polizia Postale e delle telecomunicazioni per la Lombardia, Eliseo Santoro, commentando il ritrovamento delle due minorenni ha detto: “È la prima volta che, usando Messenger, abbiamo avuto un esito positivo nel rintracciare delle persone. Forse anche perché abbiamo agito nell’immediatezza, e grazie a una sua amica, rintracciata proprio su Messenger abbiamo saputo che due giorni prima della scomparsa, la ragazza aveva comprato due sim e in quale negozio. Dal commerciante siamo risaliti ai nuovi numeri e così l’abbiamo rintracciata da una conoscente a Empoli”.

Privacy

Parla il Moige: “Non cadere nella rete! Cyberbullismo ed altri pericoli nel Web”

Ha avuto sede ieri nella Sala dell’Ufficio Relazioni Esterne del Ministero dell’Interno il convegno portato avanti dal Moige (Movimento Italiano Genitori) che segue l’indagine di SWG sulla campagna informativa «Non cadere nella rete! Cyberbullismo ed altri pericoli del web». Questa campagna è stata seguita in collaborazione con Symantec e con la Polizia delle Comunicazioni, patrocinata dal Ministero dell’Interno Ministero dello Sviluppo Economico.

Ha avuto sede ieri nella Sala dell’Ufficio Relazioni Esterne del Ministero dell’Interno il convegno portato avanti dal Moige (Movimento Italiano Genitori) che segue l’indagine di SWG sulla campagna informativa «Non cadere nella rete! Cyberbullismo ed altri pericoli del web». Questa campagna è stata seguita in collaborazione con Symantec e con la Polizia delle Comunicazioni, patrocinata dal Ministero dell’Interno Ministero dello Sviluppo Economico.

Il target di riferimento sono i genitori, gli insegnanti ed i giovani con l’auspicio di diffondere sane abitudini sull’uso del Web. Partendo da una base di dati che il Web viene utilizzato molto nell’età scolare tra gli 11 ed i 15 anni, sono emersi risultati particolari sull’uso del Web fatto dai minori: il 52% dei genitori ha dichiarato che i propri figli si connettono ogni giorno per 5 giorni su 7; l’80% degli insegnanti lavora in istituti che danno la possibilità agli studenti di accedere alla rete per non più di 3 ore a settimana. Dato statistico che riguarda i nuovi metodi di comunicazione on-line vuole che il 44% degli utenti preferisce la posta elettronica ed il 63% preferisce l’Instant Messaging ed il social networking.

Continuando le statistiche da parte dei genitori si rileva che il 64% controlla i figli quando sono on-line, il 19% naviga insieme a loro ed il restante 17% da piena fiducia li lascia soli durante la navigazione. L’affiancamento del tutore, è dovuto all’idea di poter trovare on-line dei contenuti inadatti ai minori intesi come pedofilia e pornografia (al 55%), virus e software illegali (al 36%) ma soprattutto possibilità di assuefazione da Internet e perdita di tempo da dedicare allo studio (al 24%).

LotusLive: IBM propone il social networking alle aziende

Anche IBM entra tra le major che si occupano di Social Network. Con la new suite lanciata sul mercato, LotusLive, si cerca di entrare nella nicchia di mercato già definita di Google e Microsoft rispettivamente con Google Apps e Windows live. La casa di Blue House, cerca di andare oltre i firewall aziendali offrendo dei servizi All-In-One per agevolare tutte le imprese soprattutto nella condivizione dei dati e delle informazioni con i propri clienti.

Anche IBM entra tra le major che si occupano di Social Network. Con la new suite lanciata sul mercato, LotusLive, si cerca di entrare nella nicchia di mercato già definita di Google e Microsoft rispettivamente con Google Apps e Windows live. La casa di Blue House, cerca di andare oltre i firewall aziendali offrendo dei servizi All-In-One per agevolare tutte le imprese soprattutto nella condivizione dei dati e delle informazioni con i propri clienti.

Tutto questo allargamento del business core, nasce con l’integrazione della suite della possibilità di creazione del social network. La presentazione è stata fatta al Lotusphere 2009 di Orlando (Florida) ed è stata importante per IBM che ha presentato tutte le sue collaborazioni “fondamentali” per la integrazione di un social network completo nella suite. Tra le più celebri è stata introdotta la collaborazione con Skype per il VoIP e con LinkedIn.

La solidarietà sbarca sui social network

Cresce notevolmente di giorno in giorno il numero di aziende ed organizzazioni no profit/profit che su internet cerca di costruire ed alzare la propria reputazione. Questo perchè gli esperti del webmarketing e di Scienze della Comunicazione, colgono le opportunità previste dal Web nell’avere una comunicazione orizzontale che permetta anche un ritorno di feedback.

Cresce notevolmente di giorno in giorno il numero di aziende ed organizzazioni no profit/profit che su internet cerca di costruire ed alzare la propria reputazione. Questo perchè gli esperti del webmarketing e di Scienze della Comunicazione, colgono le opportunità previste dal Web nell’avere una comunicazione orizzontale che permetta anche un ritorno di feedback.

In questa grande arena di opportunità, c’è chi ha pensato ad offrire servizi sempre più potenti per le community. Si tratta in questo caso di YKS che ha già sviluppato in passato social network per YouDem, MiaSorrento, RomaEuropa, VodafoneLab.

YouTube difende il copyright

E’ YouTube il social network preferito da una parte degli artisti internazionali. Il perchè? Il nuovo sistema di riconoscimento audio applicato al social network che trasforma in “muti” gli audio protetti da diritti d’autore. Il copyright action di YouTube, ha zittito nei primi giorni di attivazione già una enorme quantità di filmati.

E’ YouTube il social network preferito da una parte degli artisti internazionali. Il perchè? Il nuovo sistema di riconoscimento audio applicato al social network che trasforma in “muti” gli audio protetti da diritti d’autore. Il copyright action di YouTube, ha zittito nei primi giorni di attivazione già una enorme quantità di filmati.

Rimane possibile quindi visualizzare il video, ma dell’audio non c’è più traccia.

La notifica è la seguente:

“Questo video contiene una traccia audio il cui utilizzo non è stato autorizzato da tutti i detentori del copyright. L’audio è stato disattivato“.

Utente Facebook politically-scorrect: usa anziano malato

E’ successo a Massa Marittima, dove un povero anziano di 70 anni affetto da un disturbo mentale che lo rende incapace di intendere e volere e quindi indifeso con tanti amici nel proprio paese, è stato “usato” da un proprio concittadino per giocare su Facebook.

E’ successo a Massa Marittima, dove un povero anziano di 70 anni affetto da un disturbo mentale che lo rende incapace di intendere e volere e quindi indifeso con tanti amici nel proprio paese, è stato “usato” da un proprio concittadino per giocare su Facebook.

Quest’uomo battezzato “Livo Giulivo” per l’occasione, risulta titolare di un forum di discussione chiamato “Rivoglio la Fmf (Ferrovia Massa Follonica”) e la mia Massa”, risultando come titolare dello stesso e come rappresentante del Ministero dei trasporti su gomma. Per il “goliadrico” approfittatore delle foto del vecchino però, la situazione si oscura nell’ottobre 2008, perchè in “Livo Giulivo” si imbatte una compagna particolare, una persona che l’anziano della fotografia lo conosce molto bene:l’assistente sociale nel 2000 dal Giudice tutelare di Grosseto tutore legale del vero “Livo”. Dopo molteplici “infiltrazioni” nel social network a controllare i dibattiti dello sfortunato omino, il 30 dicembre 2008 l’assistente sociale si presenta ai carabinieri e sporge denuncia contro l’autore dello “scambio d’immagine”, per diffamazione telematica nei confronti del suo assistito denunciando che:”questa situazione, seppure non tange la persona, incapace di intendere e di volere, crea ilarità nelle persone che accedono al link e sminuisce la dignità del mio assistito”.

Il tempo stila la classifica della criminalità su Social Network

In periodi di discussioni sull’esplosione della malavita sui social network, Il Tempo, ha stilato la classifica del crimine su Facebook basando sul numero di utenti la propria stila.

In periodi di discussioni sull’esplosione della malavita sui social network, Il Tempo, ha stilato la classifica del crimine su Facebook basando sul numero di utenti la propria stila.

“Il Capo dei Capi” rimane ormai Totò Riina che con il successo ottenuto grazie alla fiction di Mediaset è a quota 5.000 fans. Seguono con prepotenza e quasi a parimerito Osama Bin Laden ed il fuhrer Adolf Hitler sterminatori di popoli e civili. Ci sono in seguito le coppie criminali, dove spiccano per eccellenza la coppia Olindo Romano e Rosa Bazzi (strage di Erba) con Bonnie e Clyde (mitologici per chi ama i killer versione anni ’30). La loro popolarità cinematografica però è stata superata da Erika ed Omar di Novi Ligure (che uccisero la madre ed il fratello piccolo di Erika).

Twitter colpito da phishing

Non c’è stato scampo nemmeno per loro. Eppure chi l’avrebbe detto che ci sarebbero cascati? Tra i molti che si sono visti rubare nome e password da un sito clone di Twitter ci sono anche Barack Obama, Rich Sanchez e Britney Spears. Pieni di messaggi ambigui, strani e soprattutto offensivi: così sono stati modificati i loro blog. Ma cos’è successo di preciso in questi giorni?

Non c’è stato scampo nemmeno per loro. Eppure chi l’avrebbe detto che ci sarebbero cascati? Tra i molti che si sono visti rubare nome e password da un sito clone di Twitter ci sono anche Barack Obama, Rich Sanchez e Britney Spears. Pieni di messaggi ambigui, strani e soprattutto offensivi: così sono stati modificati i loro blog. Ma cos’è successo di preciso in questi giorni?

Le truffe online passano per i social network

“Parcelling“, derivato dall’inglese “parcel” (letteralmente pacco), è la nuova truffa ai danni degli utenti del Web.

Il parcelling deriva dall’unione della causa del volontariato (fasulla) e della possibilità di reperire dati offerta dai Social Network. La potenza di questa miscela ha portato il colonnello Umberto Rapetto, responsabile del Gat, il Nucleo speciale frodi telematiche della Guardia di finanza ad impiantare una lotta contro le Onlus criminali on-line.

La dinamica è basata sul recrutare il maggior numero di utenti dei social network e portarli con banner ed inviti a collaborare a (fittizie) Onlus per le popolazioni bisognose. Chi di solito aderisce, si vede recapitare una serie di richieste d’aiuto sostanzialmente economico, che porta a dare i propri dati della carta di credito per una piccola donazione, che si trasforma invece in una mega truffa per acquistare oggetti costosi tipo gioielli, televisori al plasma ed oggetti tecnologici. La merce viene spedita con il recapito del volontario in pacchi anonimi. Al ricevimento della merce, i truffatori, vanno a destinazione con un camion, e caricano la merce spacciata per gli aiuti umanitari.

Tamar Weinberg: la mia guida alla Netiquette 2.0

Suggerire la netiquette (modi di comportarsi on-line correttamente) nell’epoca del Web 2.0 sembra qualcosa di impossibile visti i milioni di utenti esperti e meno esperti che sono on-line, ma c’è una appassionata del Web 2.0, Tamar Weinberg, che non si è spaventata di promuovere questa guida dall’alto della sua esperienza vissuta in Real Simple Magazine, Search Engine Roundtable, Lateral Action, Mashable e Lifehacker.

Le regole d’oro proposte dalla blogger, vogliono spingere (secondo la prefazione) ad imparare come gestire le relazioni sociali on-line. La guida si articola in 6 capitoli oltre prefazione e conclusioni e nello specifico si basa su Facebook, Twitter, LinkedIn, FriendFeed, YouTube e StubleUpon.

Il rapporto così amichevole che Tamar utilizza nella guida, rende piacevole la lettura e veramente utile per imparare qualcosa. Le domande che l’autrice pone dall’inizio sono basate intorno ad una prima domanda chiave: “Fareste ciò nella vita di tutti i giorni?”.

Seguono i quesiti:

Comportarvi con qualcuno come foste amici senza esservi neanche presentati?

Pishing: Il valore di un profilo sui social network

La creazione gratuita dei profili di Facebook, sta permettendo ai pirati di cercare un nuovo canale d’affari. La clonazione degli account del noto social network, ha trovato infatti il modo di creare un business. 89 pence (circa 1 euro) per comprare un profilo a caso.

La creazione gratuita dei profili di Facebook, sta permettendo ai pirati di cercare un nuovo canale d’affari. La clonazione degli account del noto social network, ha trovato infatti il modo di creare un business. 89 pence (circa 1 euro) per comprare un profilo a caso.

I dati raccolti sul profilo, vengono prelevati con il pishing da utenti non esperti che connettendosi a link fasulli, diffondono i propri dati di accesso. Le cyber-truffe ovviamente non nascono solo su Facebook, ma al secondo posto tra i social network presi di mira spunta MySpace, dove un account costa circa 1,20 euro. Le truffe fatte invece ai danni dei dati dell’home banking e carte di credito hanno un valore rispettivo di 37 euro e 25 euro.

Australia pioniera: Notifiche giudiziarie via Social Network

Anche le notifiche giudiziarie ufficiali possono essere trasmesse attraverso Facebook. E’ stato il tribunale di Canberra (Australia) che ha deciso il caso di una coppia di debitori irreperibili attraverso vie tradizionali a dare l’OK per la notifica on-line. “Nell’impossibilità di notificare fisicamente i provvedimenti a loro carico, il giudice ha considerato lecita anche la possibilità di raggiungerli tramite Facebook.”

Anche le notifiche giudiziarie ufficiali possono essere trasmesse attraverso Facebook. E’ stato il tribunale di Canberra (Australia) che ha deciso il caso di una coppia di debitori irreperibili attraverso vie tradizionali a dare l’OK per la notifica on-line. “Nell’impossibilità di notificare fisicamente i provvedimenti a loro carico, il giudice ha considerato lecita anche la possibilità di raggiungerli tramite Facebook.”

Tutto ciò, dopo che l’avvocato McCormack ha per mesi cercato la coppia per merito di una società di recupero crediti che voleva notificare un’ingiunzione di pagamento per una rata mutuo non pagata. Secondo la legislazione, questo reato prevede che la legge passi al pignoramento dei beni. McCormack che aveva utilizzato tutti gli elementi a sua disposizione su Facebook per rintracciare la coppia, ha persuaso la Corte Suprema del Territorio nel far valere il social network come fonte di recupero della coppia. Un utilizzo alquanto particolare per i social network. La comunicazione è avvenuta a mezzo e-mail privata della donna e quindi tutelando la privacy del soggetto.

Chris Kelly, responsabile della privacy per Facebook si è dichiarato contento di essere stati utili alla legge.

Badoo: scegli come rubare le password

Sotto l’aspetto privacy, Facebook non è l’unico ad essere attaccato da centinaia di pisher ed hacker, nel mirino di questi tecno(illegal)esperti, c’è finito pure Badoo.

A tentare di carpire le password di Badoo sono sempre più ragazzini motivati da desideri per adulti di cercare fotografie e video di belle ragazze discinte. Per avverare i propri desideri, basterebbe diventare un amico della povera vittima ed innoquamente chiedere la password per gli album protetti. Ma visto che le “docili donzelle” non sono disposte a sbandierare i propri scatti intimi a chiunque ecco che si cerca il modo di carpirla.

Tanti sono i siti ed i forum che dallo la lista della password scovate su Badoo, su eMule impazzano file di testo con liste lunghissime di password ma la fantasia non si è fermata qui.

Ultimamente, infatti, è in vendita una “miracolosa” chiavetta denominata Hak5 che promette a chiunque l’acquisti di registrare sopra le informazioni personali del contatto e soprattutto di permettere l’accesso a tutti i suoi dati in ogni momento.

Ma ancora non è finita, addirittura questa mania è esplosa su e-Bay, al punto che qualcuno cerca di vendere “i segreti di Badoo” per scoprire tutto di tutti (vedi immagine).

Ricordiamo che tutte le “follie” che sono in vendita sono illegali.

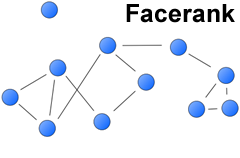

Verso la nascita di un “FaceRank”

In questo periodo si parla molto della riproposizione dell’idea di Mark Zuckerberg di ricreare on-line il grafico sociale del mondo basato sulle relazioni esistenti nel mondo. Secondo il suo progetto iniziale, ogni persona rappresenta unnodo interconnesso e condiviso.

L’articolo già riportato in precedenza, riporta come adesso si stia cercando di riunificare anche le mappe più frammentate in diversi siti con l’utilizzo dell’ID unico in modo tale da riunificare tutte le connessioni tra amici, colleghi e parenti.

Secondo i dati attuali di iscrizioni (50 milioni circa), in meno di 4 anni dovrebbero essere on-line tutte le relazioni del pianeta o quasi. Dati reputati importanti soprattutto per le aziende nel caso in cui decidano di procedere alle assunzioni.

Il punto cardine preso in considerazione è stato quello del rischio dei dati peronali sparsi on-line studiate da Brad Fitzpatrick e discusse in italiano da Massimo Russo e Matteo Brunati, ma oltre i rischi ci sono anche altre tipologie di informazioni da tenere presenti.

Punto primo per la nascita del Facerank è il news feed che tiene conto del flusso di tutto ciò che avviene su Facebook, dando agli utenti la possibilità di essere aggiornati sul “microblogging” dei propri contatti. In questo modo la creazione della propria rete, da sicuramente una chiave di visione nuova per l’economia personale. Esempio eclatante di questa tipologia di azioni è stato dato dallo scrittore statunitense Scott Westerfeld, che in “Extras” ha descritto una società basata sull’economia della reputazione dove le persone guadagnano dei crediti grazie ad azioni positive.

Punto primo per la nascita del Facerank è il news feed che tiene conto del flusso di tutto ciò che avviene su Facebook, dando agli utenti la possibilità di essere aggiornati sul “microblogging” dei propri contatti. In questo modo la creazione della propria rete, da sicuramente una chiave di visione nuova per l’economia personale. Esempio eclatante di questa tipologia di azioni è stato dato dallo scrittore statunitense Scott Westerfeld, che in “Extras” ha descritto una società basata sull’economia della reputazione dove le persone guadagnano dei crediti grazie ad azioni positive.

Come sostiene l’analista Monica Fabris si crea è un nuovo spazio comunicativo semi-pubblico, nato dal bisogno di socializzazione e dalla vicinanza emotiva con persone affini e questo semplifica la nascita di un’agenda setting.

Tutto ciò sta sempre più diventando realtà grazie al debutto di Facebook Connect per l’utilizzo delle proprie credenziali d’accesso alle fonti esterne.